Оценка вероятности и возможных потерь в результате нарушения сохранности электронных данных – это отчасти наука, а отчасти искусство. Однако новые модели управления рисками помогают этой хитрой наукой овладеть.

Автор: Дэвид Кац (David M. Katz), заместитель главного редактора CFO

Источник: CFO

В феврале этого года в своей колонке, посвященной теме кибератак между США и Ираном, издание The New York Times процитировало президента Обаму, который заметил, что в отличие от традиционных видов вооружений, кибероружие “не проводит четкой границы между защитой и нападением”. Например, вторжение во вражеские сети с целью изучения их структуры с последующим их ослаблением, чтобы помешать проведению атаки, может рассматриваться одновременно и как нападение, и как защита. Согласно наблюдениям издания (со ссылкой на крупные банки, Sony Pictures Entertainment и некое программное обеспечение), даже обычные офисные компьютерные системы, раннее считавшиеся неприступными, сегодня вполне уязвимы перед хакерской атакой.

Мир информационных технологий не имеет границ. В таких условиях специалисты по электронной защите и корпоративные риск-менеджеры стали работать в предположении, что их компаниям изначально невозможно полностью гарантировать неприступность данных. С этим предположением в действии они столкнулись с необходимостью обнаруживать хакеров, когда те уже вторглись в систему, и оперативно предпринимать ответные действия, вместо того чтобы безуспешно пытаться залатать все возможные лазейки против всех возможных проникновений (ибо это невозможно).

Традиционно кибербезопасность фокусировалась на механизмах прямой защиты – комментирует Хитер Кроффорд (Heather Crofford), исполнительный директор центра общего обслуживания в Northrop Grumman (крупный американский производитель оборудования аэрокосмического и оборонного комплекса). Она имеет в виду такие вещи как внутренний контроль, обучение персонала, системы сетевой защиты, само собой. Однако лично для Northrop Grumman и ряда других компаний направлять инвестиции в первую очередь следует в механизмы, осуществляющие обнаружение, реагирование и восстановление нанесенного ущерба.

Хорошо, но тогда в какого рода решения необходимо инвестировать компаниям, и сколько именно инвестировать? Четкие ответы на эти вопросы затруднены еще и по причине недостаточного опыта “общения” с киберугрозами и недостаточно полных статистических данных относительно того, какой ущерб потенциально способны нанести кибератаки.

Даже еще более сложной выглядит задача постоянного “повышения квалификации”: поскольку хакеры с каждым разом выискивают новые технологические подходы к проведению атаки, и специалистам по кибербезопасности также необходимо всегда оставаться в курсе. “Как только хакеры проникают внутрь, атака продолжается уже автоматически. Они используют автоматическую систему, работающую на скорости, позволяющей им вырубить ваши системы, использовать данные и поменять их очень быстро” – отмечает Кроффорд.

Как бы ни были сложны факторы, влияющие на определение оптимальных инвестиций в управление киберрисками, первое, что обсуждают риск-менеджеры с финансовыми директорами – это оценка риска. Логика следующая: сначала необходимо получить четкое представление обо всех “информационных” активах компании, а потом проранжировать их в зависимости от стоимости, которую те представляют для компании.

“Ориентируйтесь на относительную важность, представляемую информацией или программным обеспечением для бизнеса в плане выручки или потерь, которые будут понесены в случае утраты этого актива” – советует Джеймс Цебула (James Cebula), технический специалист системы управления электронной безопасностью в Software Engineering Institute. – “Это позволит вам принимать взвешенные решения относительно общего уровня риска и степени создаваемого им дискомфорта для организации”.

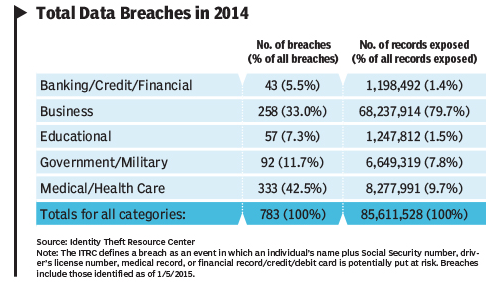

В таблице вверху приведены данные по всем кибератакам в течение прошлого года по секторам экономики (банки/финансы, бизнес, образование, правительственные организации/оборонная отрасль, медицина). Крайняя правая колонка – это количество документов, чья безопасность оказалась скомпрометированной (средняя колонка – число случаев кибератак).

Моделирование киберриска

Но ведь всегда легче сказать, чем сделать. Гораздо сложнее определить вероятность, что самые ценные данные компании окажутся в опасности. Иначе говоря – насколько привлекательны ваши данные в качестве цели для киберпреступников? Чтобы ответить на этот вопрос, все больше страховых компаний разрабатывает сегодня модели риска для этой области, в которые закачиваются все новые данные об электронных атаках. Эти модели, какими бы ни были на данный момент, все же представляют собой хорошую возможность для риск-менеджеров и финансовых директоров компаний прикинуть вероятность, с которой их компании подвергнутся атаке.

История кибератак довольно коротая, это правда. По этой причине очень трудно найти достаточно информации о том, чего могут стоить такие атаки. По своей сути они близки природным катаклизмам – землетрясениям, пожарам, кто-то отнесет сюда же разбирательства в суде, а кто-то вспомнит очевидные сегодня экономические кризисы и колебания котировок на рынке капитала – но, тем не менее, сам этот специфический вид угрозы похищения ценных данных из ваших систем находится на стадии своего условного “детства”. Для сравнения, те же ураганы в США отслеживаются уже на протяжении 165 лет, в то время как о киберпреступности только начинали говорить вместе с развитием Интернета в качестве двигателя коммерции в середине 90-х.

Но относительно молодой возраст киберпреступлений отчасти уравновешивается высокой их интенсивностью, особенно в последние годы – отмечает Скотт Странски (Scott Stransky), менеджер и старший научный сотрудник AIR Worldwide (эта компания занимается разработкой ПО для моделирования катастроф и, среди прочего, уже разработала модель-прототип для измерения киберрисков). По его словам, ураганы в последние годы на самом деле стали относительно редки. Между 1900 и 2010 сухопутная территория США подвергалась атакам ураганов 284 раза (данные американского Национального управления по исследованию океанов и атмосферы). Для сравнения, их модель-прототип для кибератак уже основана на 4500 случаях.

К тому моменту, как полноценная модель AIR Worldwide выйдет на рынок (что случится через 2-3 года), разработчики надеются значительным образом увеличить охват в плане количества принятых в расчет событий. “Эти события случаются очень часто, что, конечно, неприятно. Но одновременно это означает очень много данных. Просто бывает непросто получить к ним доступ” – сетует Скотт Странски.

Ведь в отличие от данных по ураганам, которые можно абсолютно бесплатно загрузить с сайта Национально центра контроля за ураганами, никто не занимается полноценной подготовкой отчетов по кибератакам. Вот почему так важно сотрудничество между компаниями, разработчиками ПО, а также между разработчиками и другими разработчиками, ведь для успеха всего мероприятия необходимо аккуратно накапливать данные из разных секторов экономики. Модель AIR Worldwide пока что ориентируется на открытые данные, но очень рассчитывает получить доступ к базам данных частного страхового сектора.

Пересекающиеся рискиБазы данных названных чуть выше компаний особенно активно привлекают к себе внимание киберпреступников, поскольку, например, страховые компании обычно собирают огромные объемы данных по имущественным отношениям, затрагивающим самый широкий спектр корпоративных клиентов и отраслей. Для тех, кто по роду своей деятельности занимается моделированием риска, эти базы данных особенно полезны, поскольку отражают в себе “пересекающиеся” риски, т.е. затрагивающие сразу несколько корпораций.

Более того, у кого как не у страховых компаний присутствует стимул отслеживать эти области пересечения. Скотт Странски, например, отмечает, что страховщики вполне могут ввести в свою практику одинаковую схему киберстрахования для нескольких клиентов сразу, потому что все они, например, пользуются услугами одного и того же провайдера облачных вычислений. Если хакер атакует этого провайдера, может оказаться, что сразу несколько разных страховых случаев потребуют осуществления выплат (Скотт проводит аналогию с ураганом Эндрю 1992 года, который обошелся американской страховой индустрии в $15.5 миллиардов страховых выплат – по своему воздействию такие кибератаки в теории могут привести к сопоставимым последствиям).

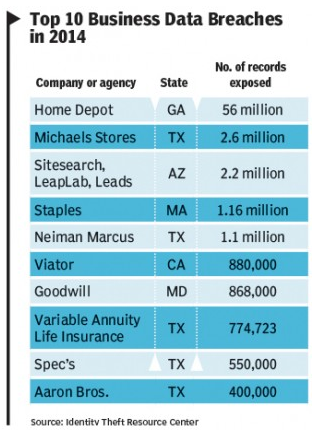

В этой таблице приведены данные по количеству скомпрометированных в результате кибератак электронных документов в случае с несколькими крупными компаниями США

Хотя большинство крупных компаний и взаимодействует тем или иным образом с провайдерами облачных вычислений, нельзя сказать, что они полагаются на них полностью в каждом отдельном аспекте своей IT-инфраструктуры. Но это не так в случае с малыми и средними предприятиями, у которых практически все основные операции в отдельных случаях могут быть размещены на одном-единственном облачном приложении. В их случае, безусловно, ущерб будет гораздо более существенным, если это приложение окажется объектом хакерской атаки – констатирует простой факт Скотт Странски, добавляя, что среди огромной группы представителей МСП преобладает общая для них повышенная уязвимость.

Он также напоминает, что, по аналогии с общими для нескольких клиентов облачными провайдерами, страховщики могут написать одну и ту же схему киберстрахования сразу для нескольких клиентов, все еще пользующихся Windows XP, например. Не только потому, что у одной и то же версии ОС уязвимости те же (хотя это тоже), но в первую очередь потому, что именно Windows XP официально больше не поддерживается Microsoft, и, по сообщению представителей компании, пользователи этой версии сегодня имеют примерно в пять раз большие риски подвергнуться атакам или просто подцепить вирус (впрочем, довольно часто одно без другого не обходится).

Обеспокоенности страховщикам по поводу таких коррелированных рисков добавляет тот факт, что пока что они сталкиваются с большими затруднениями в количественной их оценке собственными силами. Как раз это и создает спрос на системы моделирования риска, с которыми компания Скотта Странски работает на рынке.

И не только одна AIR Worldwide, разумеется. Например, очень крупный страховой брокер Willis уже на протяжении последних пяти лет или около того пользуется своей собственной моделью оценки риска нарушения конфиденциальности данных PRISM (“Privacy Risk Insurance Strategy Model”). На основе ее они строят вероятностные прогнозы того, что та или иная организация понесет потери, и каковы будут эти потери в случае реализации риска. Модель работает на основе данных за приблизительно десять последних лет, которые загружаются через подключение к информационному провайдеру Risk Based Security.

База данных, которую в результате получает Willis, представляет собой неструктурированную информацию по 15-20 тысячам документам, чья конфиденциальность за указанный срок нарушалась. Указано, впрочем, количество документов с нарушенной конфиденциальностью в каждом отдельном случае взлома, индустрия, в которой это произошло, и метод взлома – сообщает Нирай Сани (Neeraj Sahni), вице-президент направления кибербезопасности в Willis North America. Получив на руки эти данные, сотрудники страхового брокера начинают сегментировать данные по индустриям, отбрасывая попутно информацию о компаниях в отраслях, с которыми они не работают (например, порноиндустрия и азартные игры) – объясняет Сани.

Для каждого корпоративного клиента – приобретателя киберстраховки – Willis рассчитывает, какое ориентировочное количество документов будет подвергнуто атаке киберпреступников в течение определенного времени - иначе говоря, вероятностную магнитуду киберпотерь для компании. Свои расчеты брокер основывает на числе атак, которые проводились в индустрии, где работает их клиент, а также на общем числе компаний в индустрии и относительном качестве механизмов внутреннего контроля у их клиента.

После этого аналитики используют симуляцию по методу Монте-Карло для расчета сложности каждого случая взлома, продолжающегося разную протяженность времени. В отличие от более привычных потерь в случае с собственностью (кражи и иные проявления ее “порчи” случаются часто, но в любом случае с этими потерями можно смириться), в киберпреступлениях изначально действует установка, что любое проникновение серьезно в плане ущерба для объекта атаки – говорит Сани. Это одна из главных причин, почему страховые брокеры обычно советуют своим клиентам не заморачиваться с латанием всех возможных уязвимых мест – потому что это дольше и неоправданно, если речь идет о несущественных данных - а вместо этого готовиться сразу к более редким, но и более разрушительным атакам. При такой моральной настройке компании с самого начала готовят себя к худшему.

Отсутствующий фрагмент

Хотя модели и доступные данные помогают финансовым директорам с внутренней оценкой рисков в компаниях, их все же недостаточно, чтобы четко дать финансовым директорам ответ на вопрос, какую часть бюджета придется выделить на нейтрализацию потерь, понесенных в результате атаки. Проще говоря, предстоит еще немало изучить в сфере киберпреступности.

Информация о большом числе случаев вторжения в файлы таких организаций как, например, Home Depot, Sony Pictures или Anthem, широко публикуется – отмечает Дэвид Хеппен (David Heppen), управляющий директор Marsh (в июле прошлого года запустили CyberI DEAL– инструментарий для моделирования вторжения, помогающий клиентам управляться с киберрисками и правильно покупать себе страховку). “С другой стороны, по-прежнему не так много данных относительно того, чего стоят вторжения, даже с публикуемыми в широком доступе случаями. И еще на протяжении какого-то определенного времени мы так и не будем знать, чего они стоят” – говорит он.

Нирай Сани склонен согласиться. Применительно к использующейся в их компании модели он говорит, что “отсутствующий фрагмент” в ее случае – это, опять-таки, ущерб от кибервторжения. Пока что в своих рекомендациях клиентам они вынуждены пользоваться приближениями, загоняя в расчеты тип индустрии, количество электронных документов в зоне риска и потенциальные издержки, которые компания понесет, если атака все-таки будет проведена. “Отчасти это наука, отчасти - искусство” - говорит Сани.

Но в любом случае, не для всякой компании, собственно, величина потерь в результате кибератаки является определяющим фактором при выделении бюджета на управление рисками. “В Northrop Grumman мы имеем дело с засекреченными данными из области национальной безопасности” - говорит Хитер Кроффорд - “и наши репутационные риски в этом случае просто огромны. Для меня вопрос даже не стоит таким образом, чтобы рассчитать правильный размер инвестиций (в безопасность). Скорее, речь идет об осознании того, что ущерб в любом случае настолько велик, что ничем пренебрегать в этой области категорически недопустимо”.