Поскольку киберугрозы никуда не уходят, эксперты ожидают, что внутренние аудиторы начнут активнее участвовать в обнаружении рисков, даже если при этом и не являются специалистами в области информационных технологий.

На недавней конференции Института внутренних аудиторов (Institute of Internal Auditors - IIA) лидеры внутреннего аудита, стоящие на острие нарастающей борьбы с киберпреступностью, заявили, что сегодня департаменты внутреннего аудита способны делать больше, чтобы поддержать усилия своих организаций. “Самое большее, что вы можете – это помочь в обнаружении риска” – говорит Келли Баррет (Kelly Barrett), вице-президент внутреннего аудита и корпоративного комплаейнса в Home Depot, компании, которая сама пострадала от опустошающей кибератаки, стоившей ей более $230 миллионов.

Home Depot запустил масштабную систему оценки IT-безопасности и рисков в 2010 году – говорит она – но при этом компания запоздала с внедрением стратегии минимизации рисков. Кстати, оценка рисков в компании точно соответствует Основам кибербезопасности, которые в 2013 году представил Национальный институт стандартов и технологии. Это стало хорошей проверкой системы оценки рисков в компании.

Возможно, внутренний аудит найдет ошеломительным колоссальный масштаб киберугроз, а равным образом и самих “Основ кибербезопасности”, что особенно верно, если персонал не обладает достаточным уровнем знаний в области информационных технологий, однако это не должно останавливать настоящих профессионалов – считает Баррет. “Вы и не обязаны быть IT-экспертом, чтобы проводить эту оценку риска. Вы можете это сделать и просто будучи умными аудиторами, которые умеют задавать правильные вопросы”.

Прежде всего – отмечает она – внутренние аудиторы

могут воспользоваться тем, что они и так делают в рамках Сарбейнса-Оксли, чтобы проверить уровни доступа пользователей и распределение обязанностей. “Просто копните чуть глубже, чем того требует SOX. Мы эксперты в управлении доступом. Вы сможете это сделать с имеющимся в наличии инструментарием. Нет необходимости объяснять им, что они должны технически сделать, чтобы все исправить. Все сводится к тому, что у нас есть, и чего у нас нет”.

Радж Чодхери (Raj Chaudhary), руководитель направления консалтинга по управлению рисками в Crowe Horwath, который одновременно возглавляет рабочую группу по кибербезопасности, говорит, что полноценная оценка рисков должна проводиться в условиях полного сотрудничества всех трех линий защиты.“Это не то, с чем внутренний аудит способен справиться самостоятельно”, - отмечает он. – “Команда по безопасности не может делать все, что она пожелает. Должны участвовать люди, которые действительно понимают, что именно относится к важным данным, которые вы пытаетесь защитить”.

“Вы и не обязаны быть IT-экспертом, чтобы проводить эту оценку риска. Вы можете это сделать и просто будучи умными аудиторами, которые умеют задавать правильные вопросы” - Келли Баррет, вице-президент внутреннего аудита и корпоративного комплаейнса в Home Depot

Радж Чодхери рекомендует шестиэтапный подход к оценке риска, который начинается с простой идентификации всех критически важных данных в организации, затем определяет, где именно они хранятся и как перемещаются внутри организации. Процесс продолжается группировкой угроз по парам - например, группировки не прошедших обновление систем или неавторизованного доступа с соответствующими уязвимостями типа недостатков в действующих системах обновления или, соответственно, неэффективного управления доступом пользователей. “Сейчас не время для внутреннего аудита спрашивать: Что мне вообще тут делать?” – говорит Чодхери.

Примерно то же послание пытается донести другой эксперт, Тереза Графенстин (Theresa Grafenstine), которая работает старшим внутренним аудитором в Палате представителей Конгресса США (официальная должность – “начальник инспекционной службы”). Она была очень сильно разочарована результатами последнего отчета от Института внутренних аудиторов, Pulse of the Profession: выяснилось, что существует большая разница между тем, что внутренние аудиторы считают своими обязанностями в отношении киберугроз, и тем, что на самом деле происходит.

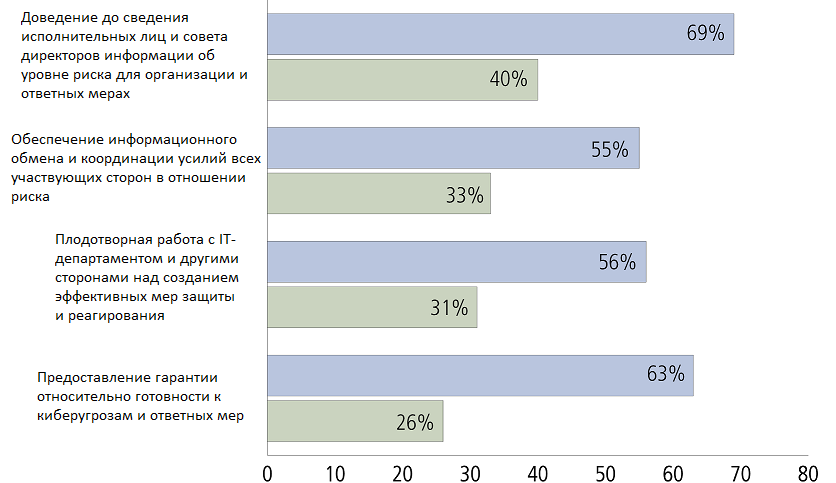

Например 69% участников заявили, что внутренний аудит должен предпринимать значительные усилия по доведению информации об электронных угрозах до исполнительных директоров и менеджмента, однако лишь 40% в действительности это делают*. Более половины участвовавших сказала, что внутренний аудит обязан обеспечивать информационный обмен и координацию действий всех сторон в отношении этого типа риска, но только лишь одна треть в действительности берет на себя такую задачу. В отношении обеспечения гарантии готовности организации дать ответ кибеугрозам 69% отнесли это к обязанностям внутреннего аудита, но только 26% подтверждают, что внутренний аудит в действительности этим занимается.

“Колоссальный разрыв!” – сетует Тереза Графенстин. – “Это что, какая близорукость комплаейнса?” У нее есть опасения, что внутренний аудит как профессия становится слишком формальной, вроде сверки по списку. “Если бы мы подходили к вождению автомобилем так же, как мы подходим к аудиту, всегда смотря на уже пройденные риски, мы бы наверняка кого-нибудь убили. Тех вещей, которые лежат впереди нас, мы не понимаем. Вот где нужно сфокусироваться”.

Реальные усилия по кибербезопасности

На следующей диаграмме IIA приводит сопоставление “идеального” и реального уровня усилий, которые необходимо прилагать внутренним аудиторам в области кибербезопасности

Источник: Институт внутренних аудиторов

Как говорит Графенстин, если объем задачи слишком велик, чтобы с ней справился внутренний аудит, тогда следует начинать с простейших вещей. “91% всех целенаправленных атак начинается с фишинга – электронного письма, которое высылается работнику под видом нормальной деловой переписки” – напоминает она. – “Значит, кто-то же отправляет это письмо, и кто-то же на него кликает. Если бы вы просто смогли сделать так, чтобы они не кликали – это уже минус 91%”.

Поэтому тренинг критически важен, так же как и тестирование работников против “белого” взлома (англ., “white-hat hacking”). Например, в Палате представителей американского Конгресса США для сотрудников используют подставные email-рассылки, чтобы проверить, в курсе ли те, кто их получает. “Я встраиваю “флажок”, информирующий их о том, что мы, мол, получили доступ”.

Маркус Кристиан (Marcus Christian) – партнер юридической фирмы Mayer Brown по вопросам кибербезопасности и сохранности данных. Он говорит, что такие тесты на фишинг очень эффективны для проверки, насколько подготовлены сотрудники, и где необходим дополнительный тренинг. “Если сотрудники обнаруживают, что их тестировали, и при этом они не пошли тест, это делает их более осторожными” - отмечает он.

Налоговая служба США (Internal Revenue Service) не так давно предупредила компании о крупной фишинговой атаке, которая подловила целый ряд компаний: электронные письма были замаскированы под запрос поделиться данными по налоговой форме W-2 (показывает размер НДФЛ, вычитаемого из зарплаты на конце года – GAAP.RU).

Мошенники улучшают свою тактику – отмечает Кристиан – усложняя для компаний задачу постоянно находиться на шаг впереди. Однако одним из факторов, делающих компании более уязвимыми, являются слабые рычаги контроля над теми, кто имеет доступ к такой информации, либо над тем, что пересылается электронной почтой. “Компаниям нужны протоколы, которые гласили бы, что мы, мол, никогда не будем пересылать подобной информации электронной почтой. Либо должны действовать определенные требования, чтобы не так легко было это провернуть” – отмечает он.

Фишинг настолько распространен, потому что он работает. “Он полагается на социальный инжиниринг (поэтому тут даже не надо иметь особых технических знаний), и он перспективен” – подводит итог Кристиан. – “Мы живем в электронном мире, и в каком-то смысле мы сейчас все живем в очень опасном квартале”.

Источник: Compliance Week

______________________________________________

- *Также по этой теме см.: Внутренние аудиторы не очень информативны в отношении риска – опрос KPMG